特集

回復キーを無くすと終わるBitLocker。自動で有効化されてしまうことも。まさかのためのBitLocker入門

2022年9月6日 06:55

「BitLocker」は、ドライブ暗号化機能として搭載されているWindowsの機能の1つだ。一定条件を満たすと自動的に実行され、ドライブを暗号化して、盗難や紛失、譲渡などの際にストレージのデータを保護できる。しかしながら、不具合や設定ミスなどで起動時に突然回復キーが求められる場合があるなど、意図せずトラブルになるケースもある。その仕組みと回復方法などをまとめてみた。

大前提として「回復キー」なしでの復元は事実上不可能

BitLockerについて解説する前に、まず大前提として、Windowsに管理者アカウントでサインインできず、かつ「回復キー」が不明な場合、ドライブの復元(BitLockerの解除)は、ほぼ不可能であると考えてほしい。

BitLockerの暗号化アルゴリズムとして標準で利用されているAES-128は、電子政府の推奨暗号の評価などを行なうCRYPTRECの2021年度のレポートによると、解読の効率化が可能と考えられる論文がいくつか存在するものの、「AESに対する攻撃は2021年度も進展は見られたが、セキュリティマージンはまだ十分にあり、AESの安全性に直ちに影響を与えるものではない」としている。

このため、現時点では、Windowsにサインインしない状態で、何らかのツールなどを使用してBitLockerで暗号化されたドライブを復号化することは非常に困難(膨大な計算が必要)であり、正規の回復キーがない場合は、あきらめてドライブを初期化してWindowsを再インストール(リカバリ)するのが現実的だ。

現状、PCの起動時に回復キーの入力が求められた場合は、アカウント(Microsoftアカウント/Azure ADアカウント/Active Directoryアカウント)に保存された回復キー、もしくは自らダウンロードしたファイルや印刷した紙に記録され回復キーを入力する必要があるため、この回復キーを必ず保管しておくことが非常に重要になる。

BitLockerとは

BitLockerは、PCに装着されているストレージ(HDD/SSD)を暗号化する機能だ。

仮にPCの盗難や紛失が発生したとしても、PCにストレージが装着されたままならWindowsにサインインしない限りファイルを参照できない。しかし、ストレージがPCから取り出された場合、外部からのアクセスに無防備になる可能性がある。

この対策として、ストレージをまるごと暗号化し、保存されているデータを保護する仕組みがBitLockerとなる。

盗難や紛失だけでなく、PCを売却したり、処分したり、譲渡したりする場合、ストレージ上のデータが第三者に復元されることを防ぐ目的でもBitLockerは有益となる(使用領域のみの暗号化を選択した場合は未暗号化領域上の復元には対処不可能なので要注意)。

ただし、メリットだけではない。BitLockerによる暗号化は非常に強力なため、場合によってはPCが起動できなくなったり、暗号化された領域のデータを取り出せなくなったりする可能性がある。

メリットとデメリットをまとめると以下のようになる。

メリット

- 紛失や盗難時にストレージからのデータの不正な読み出しを防止できる

- 売却や譲渡時にデータの復元を防げる(使用領域のみ暗号化の場合は要注意)

デメリット

- 不具合により回復キーの入力が求められる場合がある

- 上記の場合、回復キーが分からないと初期化するしかない

条件を満たせば自動的に有効になる

BitLockerは、Windows Vistaから導入された機能で、当初は上位エディション(Ultimate)でのみサポートされていたが、Windows 10/11では、利用できる機能に違いはあるもののProだけでなく、Homeでも利用可能になっている。

また、メーカー製のPCなど、一定の条件(TPM、セキュアブート、モダンスタンバイ(DMA保護)、250MBのWinRE用領域)を満たすPCでは、自動的にBitLockerが有効化される。

この場合、Windowsの出荷時状態ではBitLockerが中断(無効ではなく一時的な中断)された状況となっており、初期セットアップでMicrosoftアカウントなどを設定した際に有効化され、同時に回復キーが自動的にアカウントにアップロードされる仕組みになっている。

自作PCなどでは、モダンスタンバイの条件を満たせない場合が多いため、自動的に有効化されることはほぼない。

もちろん、「コントロールパネル」の「BitLockerドライブ暗号化」画面から、手動で有効化することも可能だ(Windows 11 Proの場合)。

BitLockerを手動で有効化する場合は、次の画面のように保存先を以下の3つから選択できるようになっている。後述するように別の方法で後からバックアップすることもできるが、Microsoftアカウントなどオンラインアカウントに保存しておくことを強く推奨する。

無いと「詰む」回復キー。バックアップと確認はPC購入後の必須作業

冒頭でも触れたように、BitLockerを利用する場合、もっとも重要なのは「回復キー」をいざというときのために参照可能な状態にしておくことだ。

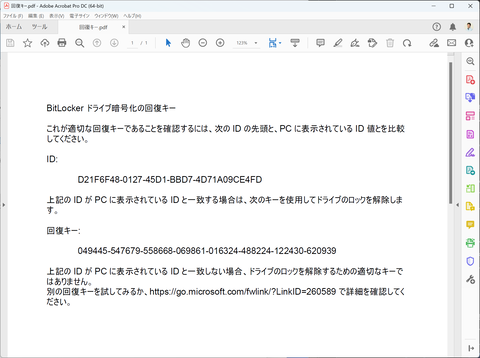

回復キーは、以下の画面にあるような48桁の数字のパスワードだ。英数字32桁で表されるデバイスを示すIDとセットで管理されており、BitLockerで暗号化されたドライブを復号化する際に必要になる。

回復キーは、BitLockerの有効時、もしくは有効後に、「設定」の「プライバシーとセキュリティ」の「デバイス暗号化」にある「BitLocker回復キーの検索」、もしくはコントロールパネルの「BitLockerドライブ暗号化」からバックアップすることができる。

この作業が非常に重要だ。PCを購入したら初日に必ず実施すべき作業と言ってもいい。前述したように、通常はMicrosoftアカウントに自動的に保管されるが、間違ってMicrosoftアカウントを削除してしまうことがないとも言い切れない。念のため紙に印刷して、購入したPCの箱に保証書などと一緒に保管しておくことをおすすめする。

バックアップ方法は次に示すように3種類あるが、ほぼ無くす心配がないので、1番目のMicrosoftアカウントへの保管を利用するのがいいだろう。

(1) Microsoftアカウントで保管

クラウド上に回復キーを保管可能。Microsoftアカウントでアカウント設定のページにアクセスし、「デバイス」の「詳細を表示」から「BitLockerデータ保護」の「回復キーの管理」をクリックすることで確認できる。

自動でデバイス保護が有効になるPCで、初期設定でMicrosoftアカウントでのサインインを選択した場合、後からバックアップする際に選択肢が表示されないが、この方法で自動的に保管されている。

なお、回復キーが複数登録されている場合は、回復したいPCと同じキーIDを探す。キーIDは、BitLockerの入力を求める画面に記載されている「回復キーID」の先頭8桁と同じ値。

(2) ファイルで保管

回復キーをテキストファイルに保存可能。保存したファイルをメモ帳などで開くことで回復キーを確認できる。

なお、ファイルに保存する場合、BitLockerで暗号化するドライブには保存できないため、通常はUSBメモリなどの外部ストレージ(ルートには保管できないのでサブフォルダ)に保管する。

突然、回復キーの入力が要求されたら……

以下の関連記事にあるように、2022年8月19日に配信されたWindows 11向けセキュリティパッチ「KB5012170」で、BitLocker回復キーの入力が求められる不具合が発生したが、このように回復キーが突然必要になるケースも考えられる。

上記のケースはセキュリティパッチの不具合だが、このほかTPM関連のトラブルでもBitLocker回復キーの入力が求められる場合もある。

例えば、以下のようなケースだ。

- UEFI設定でTPMを無効にした場合(一時的にオフにしただけならオンにすれば回復する可能性が高い)

- TPMをファームウェアTPMからディスクリートTPMに切り替えた場合

- TPMの設定で内容をクリアした場合

前述したようにWindowsに管理者アカウント(ローカルアカウントでも管理者権限があれば可)でサインインできるのであれば、回復キーがなくてもBitLockerを解除できる。

しかし、このように、PCの起動時にBitLocker回復キーの入力を求められた場合は、指示通り、回復キーを入力しないと先に進めない。

前述した方法でバックアップされている場合は、まずサインインに利用しているアカウントの設定ページを確認してみるといいだろう。

前述したようにMicrosoftアカウントの設定ページ、もしくはAzure ADのアカウント設定ページ(Microsoft 365で組織のアカウントを利用している場合)から、ユーザー自らが回復キーを確認できる。

なお、企業でデバイス管理のソリューションを導入している場合は、管理者がユーザーの回復キーを確認することもできる。例えば、Intuneのデバイス管理から管理対象の回復キーを確認可能だ。企業で管理されているPCの場合は、まず管理者やサポート担当に問い合わせてみることをおすすめする。

残念ながらMicrosoftアカウントに保管されていなかった場合は、USBメモリや紙に残されている可能性があるので、それを探すしかない。

最終的に、どこにも回復キーが見当たらない場合は、冒頭で解説したようにあきらめるのが現実的だ。PCを初期化して、再インストールすることを検討しよう。

ちなみに、HDD/SSDのデータ復旧ソフトや事業者によっては、BitLockerで暗号化されたドライブにも対応可能としている場合があるが、こうした判断をする場合は、事前に内容を問い合わせるべきだ。

データ復旧ソフトによっては、作業手順で回復キーの入力するように、さらりと記載されていたり、データ復旧事業者の復旧成功事例にも回復キーの入力、またはWindowsへのサインインを実施して解除した旨が記載されていたりする。

「サインインできない」こと、「回復キーがないこと」を明確に伝え、それでも復旧できるかどうかを事前に確認してから利用すべきだ。

もちろん、状況次第では何らかの方法でメモリから回復のための情報を取得したり、無理やり総当たりで復元を試みたりすることも不可能ではないかもしれないが、少なくとも現時点では、基本的に回復キーなしでの復旧は現実的ではないと考えるのが妥当だ。

回復キーの入力画面が繰り返し表示される場合

なお、Windowsの不具合によって、正しい回復キーを入力したにも関わらず、繰り返し回復キーの入力画面が表示される場合がある。

この場合は、回復コンソールからコマンドを利用して、BitLockerを解除し、さらにBitLockerを中断した状態にすることで、Windowsを起動できる。具体的なコマンドは、以下に記載されているので、参考に作業するといいだろう。

![[Amazon限定ブランド]CCL い・ろ・は・すラベルレス 2LPET ×8本 ミネラルウォーター 無味 製品画像:1位](https://m.media-amazon.com/images/I/41h0MHfvhkL._SL160_.jpg)

![【Amazon.co.jp限定】 伊藤園 磨かれて、澄みきった日本の水 2L 8本 ラベルレス [ ケース ] [ 水 ] [ 軟水 ] [ ペットボトル ] [ 箱買い ] [ ストック ] [ 水分補給 ] 製品画像:4位](https://m.media-amazon.com/images/I/41n0o65dSkL._SL160_.jpg)

![【トレーディングPC24インチ×3画面】【中古】トレーディングPC Mini 小型本体 3画面マルチモニタ 24インチ Office トレパソ 無線キーマウス[8世代 Core i5 メモリ8GB SSD256GB] :良品 製品画像:1位](https://thumbnail.image.rakuten.co.jp/@0_mall/whatfun-pc/cabinet/37/tpminid_r.jpg?_ex=128x128)

![INNOCN 25G1H [24.5型ゲーミングモニター/240Hz/Display Portx2、HDMIx2] 製品画像:15位](https://thumbnail.image.rakuten.co.jp/@0_mall/etre/cabinet/itemimage33/1289757.jpg?_ex=128x128)

![【新品】DELL (E2425HM) 23.8インチ FHD 100Hz Dell Proモニター (新品液晶ディスプレイ /100Hz /解像度:Full HD /入力端子:HDMI1.4 /DisplayPort1.2/VGA ] 製品画像:14位](https://thumbnail.image.rakuten.co.jp/@0_mall/do-mu/cabinet/img25k/ecdm0021595_1.jpg?_ex=128x128)

![【★東証上場の安心企業】ASUS/エイスース アイケア液晶ディスプレイ フルHD(1920x1080) IPSパネル VA249QGZ [23.8インチ] メーカー5年保証【送料無料】【smtb-u】【送料無料!(沖縄、離島除く)】 製品画像:13位](https://thumbnail.image.rakuten.co.jp/@0_mall/mitenekakakubamboo/cabinet/01113290/imgrc0097722195.jpg?_ex=128x128)

![[激アツ商品★] モニター 27インチ hdmi PCモニター パソコンモニター ディスプレイ フルHD FHD VA 非光沢 スリムベゼル 液晶モニター vesa対応 壁掛け アーム取付可 アイリスオーヤマ LUCA ILD-D27 *[2603SX] 製品画像:9位](https://thumbnail.image.rakuten.co.jp/@0_mall/office-kagg/cabinet/jishahin48/imgrc0096355023.jpg?_ex=128x128)

![【楽天ブックス限定特典】超ときめき宣伝部 吉川ひより1st写真集(フォトカードA(トレカサイズ)1枚) [ 吉川 ひより ] 製品画像:30位](https://thumbnail.image.rakuten.co.jp/@0_mall/book/cabinet/4415/2100014804415_1_2.jpg?_ex=128x128)

![anuans Special Bag Book [ anuans ] 製品画像:28位](https://thumbnail.image.rakuten.co.jp/@0_mall/book/cabinet/6007/9784299076007_1_3.jpg?_ex=128x128)

![[3月中旬より発送予定][新品]呪術廻戦 (0-30巻 全巻) 全巻セット [入荷予約] 製品画像:26位](https://thumbnail.image.rakuten.co.jp/@0_mall/mangazenkan/cabinet/syncip_0024/set-jyujyutsu_01.jpg?_ex=128x128)

![【楽天ブックス限定特典】MGA MAGICAL 10 YEARS ANNIVERSARY BOOK -OUR STORY-(限定絵柄ポストカード1枚) [ Mrs. GREEN APPLE ] 製品画像:24位](https://thumbnail.image.rakuten.co.jp/@0_mall/book/cabinet/2004/2100014772004_1_2.jpg?_ex=128x128)

![大河の一滴 最終章 [ 五木 寛之 ] 製品画像:23位](https://thumbnail.image.rakuten.co.jp/@0_mall/book/cabinet/5293/9784344045293_1_3.jpg?_ex=128x128)

![中学英語をもう一度ひとつひとつわかりやすく。改訂版 [ 山田 暢彦 ] 製品画像:22位](https://thumbnail.image.rakuten.co.jp/@0_mall/book/cabinet/4821/9784053054821_1_4.jpg?_ex=128x128)

![[3月中旬より発送予定][新品]呪術廻戦セット (全34冊) 全巻セット [入荷予約] 製品画像:21位](https://thumbnail.image.rakuten.co.jp/@0_mall/mangazenkan/cabinet/syncip_0040/set-jyujyutsu-n_01.jpg?_ex=128x128)