2024年6月27日 10:00

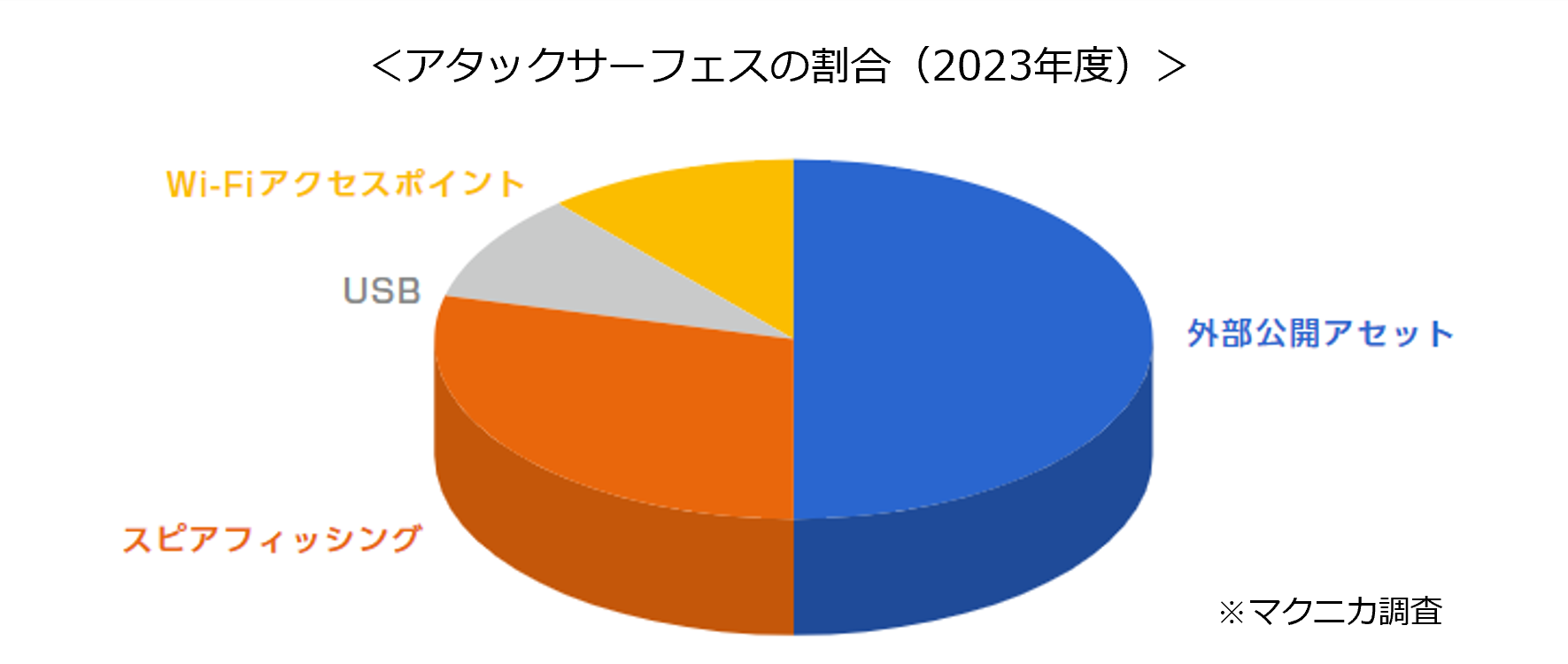

~外部公開アセットとスピアフィッシングに加え、 USBメモリ、Wi-Fiアクセスポイントからの物理的侵入も観測~

株式会社マクニカ(本社:神奈川県横浜市、代表取締役社長:原 一将、以下マクニカ)は、2023年度に日本に着弾した標的型攻撃に関する調査レポート「標的型攻撃の実態と対策アプローチ 第8版」を執筆し、本日公開いたします。

2023年度は、ここ10年ほど継続して攻撃が増加しているスピアフィッシングに加え、外部公開アセットからの侵入、さらにはUSBやWi-Fiアクセスポイントからの物理的な侵入なども観測され、「標的型攻撃」に分類される攻撃が活発でした。侵入方法においては、様々な手法を駆使して標的組織に侵入しようとしている傾向が見られています。マクニカの観測では、侵入方法の50%が外部公開アセットと一番多く、次に30%がスピアフィッシング、ランサムウェアのようなサイバー犯罪では観測されていないUSB、Wi-Fiアクセスポイントがそれぞれ10%を占めていました。外部公開アセットの脆弱性を攻撃して侵入するケースの増加に伴い、これまでなかったと思われる攻撃グループの観測も見られています。また、攻撃者間での攻撃ツールのシェアリングや、オープンソースの遠隔操作ツール等を使用するなど、攻撃者の帰属の把握も難しくなっています。

攻撃対象組織については、メディアや安全保障・外交関連といった10年近く継続して標的とされている業界がある一方、攻撃者の目標に変化が見られ、分野が多岐に渡る製造業などが新しい標的として攻撃されるような事態が起こり始めています。特に東アジア地域に海外拠点を持つ製造業では、USBやWi-Fiアクセスポイントの悪用による物理的な侵入が顕著に増加しています。また、標的型攻撃に分類される特定組織だけを狙った攻撃はまだまだ継続しており、警戒が必要な状況です。

マクニカは、このような日本企業の産業競争力を徐々に蝕んでいく標的型攻撃に対して、今後も粘り強い分析と啓蒙活動に取り組んでまいります。

■攻撃のタイムラインと攻撃が観測された業種

2023年度は、昨年度までの攻撃と比較して新たな攻撃グループが多く出現しています。Barracuda ESGのCVE-2023-2868脆弱性攻撃から組織に侵入したUNC4841攻撃グループ、RatelS遠隔操作マルウェアでインフラ関連組織を標的に攻撃を行ったTELEBOYi攻撃グループ、BLOODALCHEMY遠隔操作マルウェアで製造関連組織を標的に攻撃を行ったVapor Panda攻撃グループ、Ivanti社のCVE-2023-46805/CVE-2024-21887脆弱性を攻撃して学術系並びに製造業で攻撃が観測されたUNC5221攻撃グループです。一方で、2022年度やそれ以前にも日本を標的としていた攻撃グループとして、APT10攻撃グループのLODEINFOマルウェア を使った攻撃、Tropic Trooper攻撃グループのEntryShellマルウェアを使った攻撃、Mustang Panda攻撃グループの東南アジア圏でUSBを介して感染を拡大するPlugXやPUBLOADマルウェアを使った攻撃、攻撃主体は分析中ではあるものの中国の攻撃グループで利用が報告されているオープンソースのStowawayを悪用した攻撃などが観測されました。

【レポートの公開URLはこちら】

https://www.macnica.co.jp/business/security/security-reports/145469/

■目次

・はじめに

・攻撃のタイムラインと攻撃が観測された業種

・攻撃の概要

・新しいTTPsやRATなど

・Mustang Panda (PUBLOAD)

・Mustang Panda (東南アジア圏で観測されたPlugDiskによる攻撃)

・Ivanti製品の脆弱性を悪用した攻撃キャンペーン

・攻撃グループごとのTTPs (戦術、技術、手順)

・TTPsより考察する脅威の検出と緩和策

・検知のインディケータ

※本文中に記載の社名及び製品名は、株式会社マクニカおよび各社の商標または登録商標です。

※ニュースリリースに掲載されている情報(製品価格、仕様等を含む)は、発表日現在の情報です。その後予告なしに変更されることがありますので、あらかじめご承知ください。

株式会社マクニカについて

マクニカは、半導体、サイバーセキュリティをコアとして、最新のテクノロジーをトータルに取り扱う、サービス・ソリューションカンパニーです。世界26か国/地域92拠点で事業を展開、50年以上の歴史の中で培った技術力とグローバルネットワークを活かし、AIやIoT、自動運転など最先端技術の発掘・提案・実装を手掛けています。

マクニカについて:www.macnica.co.jp

![[Amazon限定ブランド]CCL い・ろ・は・すラベルレス 2LPET ×8本 ミネラルウォーター 無味 製品画像:2位](https://m.media-amazon.com/images/I/41h0MHfvhkL._SL160_.jpg)

![DELL Optiplex 7070 SFF (Win11x64) 中古 Core i7-3.0GHz(9700)/メモリ16GB/HDD1TB/DVDマルチ [C:並品] 製品画像:5位](https://thumbnail.image.rakuten.co.jp/@0_mall/usedpc/cabinet/url1/5726480c.jpg?_ex=128x128)

![ふたりソロキャンプ(23)【電子書籍】[ 出端祐大 ] 製品画像:30位](https://thumbnail.image.rakuten.co.jp/@0_mall/rakutenkobo-ebooks/cabinet/0974/2000019710974.jpg?_ex=128x128)

![【全巻】 転生幼女はあきらめない 1-11巻セット (マッグガーデンコミック Beat’sシリーズ) [ カヤ ] 製品画像:29位](https://thumbnail.image.rakuten.co.jp/@0_mall/book/cabinet/7482/2100014767482.jpg?_ex=128x128)

![暁のヨナ【通常版】 47【電子書籍】[ 草凪みずほ ] 製品画像:28位](https://thumbnail.image.rakuten.co.jp/@0_mall/rakutenkobo-ebooks/cabinet/7161/2000019737161.jpg?_ex=128x128)

![中学英語を本気で攻略するための本 [ 関 正生 ] 製品画像:26位](https://thumbnail.image.rakuten.co.jp/@0_mall/book/cabinet/8526/9784761278526.jpg?_ex=128x128)

![ゴリラのパンやさん (こどものくに傑作絵本) [ 白井三香子 ] 製品画像:25位](https://thumbnail.image.rakuten.co.jp/@0_mall/book/cabinet/3230/32300206.jpg?_ex=128x128)

![[新品]スキップとローファー (1-12巻 最新刊) 全巻セット 製品画像:24位](https://thumbnail.image.rakuten.co.jp/@0_mall/mangazenkan/cabinet/syncip_0022/m1560479024_01.jpg?_ex=128x128)

![きのう何食べた?(25) (モーニング KC) [ よしなが ふみ ] 製品画像:23位](https://thumbnail.image.rakuten.co.jp/@0_mall/book/cabinet/3165/9784065423165_1_2.jpg?_ex=128x128)

![大型てあそびうた絵本 いちといちで [ もぎ あきこ ] 製品画像:22位](https://thumbnail.image.rakuten.co.jp/@0_mall/book/cabinet/8147/9784418258147_1_3.jpg?_ex=128x128)